ябълка

ябълка

Apple работи усилено, за да направи софтуера си сигурен. Отвъд първичния защити, които предотвратяват на първо място инфекции с зловреден софтуер, фирмени инженери също изграждат различни мерки за задълбочаване на отбраната които са предназначени да намалят щетите, които могат да се случат веднъж на Mac е компрометиран. Сега Патрик Уордъл, бивш национален секретар Експертът по хакери на агенции и macOS за сигурност разкри голяма роля недостатък, който общо засяга много от тези вторични укрепления.

В презентация на хакерската конвенция на Def Con в Лас Вегас през уикенда Уордл каза, че това е тривиално за местен нападател или злонамерен софтуер, за да заобиколи много механизми за сигурност, като ги насочва към нивото на потребителския интерфейс. Когато тези мерки за сигурност открият a потенциално злонамерени действия, те ще блокират това действие и след това покажете сигнал или предупреждение. Чрез злоупотреба с различни програми интерфейси, вградени в macOS, злонамерен код може да генерира a програмно щракване, за да взаимодействате или дори да отхвърляте такива сигнали. Това “синтетичното щракване”, както го нарече Уордъл, работи почти веднага и може да се направи по невидим за потребителя начин.

„Способността за синтетично взаимодействие с безброй сигурност подканите ви позволява да извършите много злонамерени действия “, Wardle каза на Ars. „Много от поверителността и сигурността на Apple в дълбочина защитите могат да бъдат заобиколени тривиално. ”

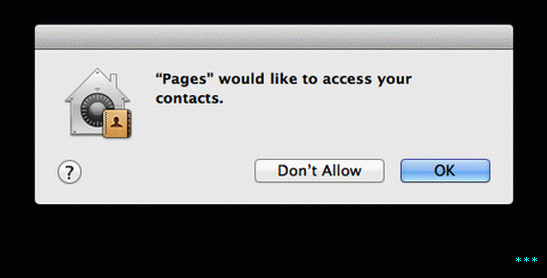

С възможност за генериране на синтетични кликвания, атака, за например, може да отхвърли много от сигурността, свързана с поверителността на Apple подсказва. В последните версии на macOS Apple добави a прозорец за потвърждение, който изисква от потребителите да кликнат върху бутона OK преди инсталираното приложение да има достъп до геолокация, контакти или информация за календара, съхранявана на Mac. Инженерите на Apple добавиха изискване да действа като вторична защитна защита. Дори да беше машина заразени от зловреден софтуер, мисленето отиде, злонамереното приложение нямаше да бъде в състояние да копира тези чувствителни данни без изричното име на собственика разрешение.

Въпреки че много от сигналите за сигурност на Apple се опитват да открият и игнорира синтетичните кликвания, Уордъл откри, че сигналите за поверителност, дори при напълно актуализирана система High Sierra, не бяха защитени. „Какъв е смисълът от показване на сигнал, ако злонамерен софтуер може просто да го отхвърлите? “, попита той.

В миналото злонамерен софтуер е злоупотребявал с такива синтетични кликвания за извършване разнообразие от злобни действия. Например подъл генио adware, зловреден софтуер за добив на валута DevilRobber и коварните Fruitfly зловреден софтуер, който открадна милиони изображения от заразени Macs за 13-годишен период всички използвани синтетични кликвания за заобикаляне задълбочени предупреждения за защита.

Apple отговориха на тези диви изделия, като подобриха сигурност на своята операционна система. Сега, в последните версии на macOS, сигналите за сигурност и подкана ще игнорират синтетични събития. Поне това беше идеята. В своята презентация Wardle първо илюстрира как нападател може да злоупотреби с функция на macOS, наречена “клавиши на мишката” което би преобразувало натискането на клавиатурата в движения на мишката. мишка клавишите позволяват на потребителя да движи мишката нагоре, надолу, надясно или наляво или в диагонални упътвания чрез натискане на определени клавиши, както е показано на схемата По-долу:

EnlargeApple

EnlargeApple

Въпреки това, Wardle илюстрира как може да атакуващ или злонамерен софтуер също така използвайте “клавиш на мишката” събития, за да генерирате синтетични кликвания на мишката това би било прието дори и от „защитени“ сигнали за сигурност. След създаване на доказателство за атака, която може да взаимодейства и да отхвърля подканата за достъп до ключодържателя и изхвърля некриптиран потребител пароли и частни ключове, той докладва проблема за Apple, който пусна допълнителна актуализация, за да я закърпи като CVE-2017-7150. Сега „клавишите на мишката“ се игнорират от сигнали за сигурност и достъп до ключодържателя винаги изисква парола на потребителя.

Но дори и след като Apple издаде пластира, предупрежденията все още можеха да бъде заобиколен. Докато тества по-стара атака, Уордъл неправилно копира и постави някакъв код. Без да осъзнава грешката, той хукна кодът, който за негово учудване му позволи да публикува синтетично кликвания върху сигнали за сигурност, дори на напълно закърпена High Sierra система. Копаейки по-дълбоко, той разбра, че неговият бъги код изпраща две събития на “мишка” надолу (вместо типичната мишка надолу, мишка събитие нагоре).

“Системата преобразува второто събитие за сваляне на мишката в мишка нагоре събитие – отбеляза той. – Но тъй като това събитие с мишката се генерира от система, то е позволено да взаимодейства с подканите за сигурност. “Като a В резултат на този брой, Wardle успя напълно да заобиколи предупреждения, когато правите различни неща, които имат сериозна сигурност последици за личния живот Най-притеснителното е заобикалянето на ново въведе механизъм за защита на Apple, предназначен да предотврати програмно зареждане на „kexts“, които са разширения на ядрото, които взаимодействат с ядрото на macOS.

Представителите на Apple не отговориха на имейл, търсещ коментар за тази публикация. Wardle от своя страна каза, че байпасът се издига въпроси за това как компанията внедри подобренията. “аз не се опитвах да намеря байпас, но открих начин за пълното му разбийте основен механизъм за сигурност “, каза Уордъл, който е този разработчик на инструментите Objective-See Mac и главен изследователски директор в Digita Security. „Ако механизмът за сигурност падне толкова лесно, те не са тествали това? Почти ми е неудобно да говоря то.”

Тази публикация беше пренаписана за яснота и поправки на граматиката.